По следам PHDays VI

31.05.2016

|

kochetkov.vladimir

|

PHDays VI отгремел без малого две недели назад, но случившийся параллельно с ним очередной публичный релиз Application Inspector нахлобучил так, что силы написать об этом нашлись только сейчас.

Внезапно, обещание пропустить все доклады выполнилось само собой и большую часть времени я провел за кулисами, либо очищая AI от лишних фич и готовясь к своему выступлению в промежутках между прогонами тестов, либо выступая на закрытой встрече нашей новой девелоперской юзергруппы, о которой расскажу ниже. В итоге, чуть менее, чем вся конференция для меня выглядела как-то так:

Ни за какими конкурсами я не наблюдал и тем более в них не участвовал (а в окрестностях CTF-зоны вообще появлялся лишь на пару минут и только для того, чтобы урвать себе немного космической еды), с вендорскими ништяками пролетел, во всех форках afterparty не участвовал и т.п. Развиртуализировался (ненавижу это слово) с несколькими френдами / подписчиками, что для интроверта уже немеряный подвиг. Наложил кирпичей, когда мимо меня, прямо за кулисами, несколько раз прошуршал (ряженый, как выяснилось сильно позже) ОМОН в составе 4 бойцов.

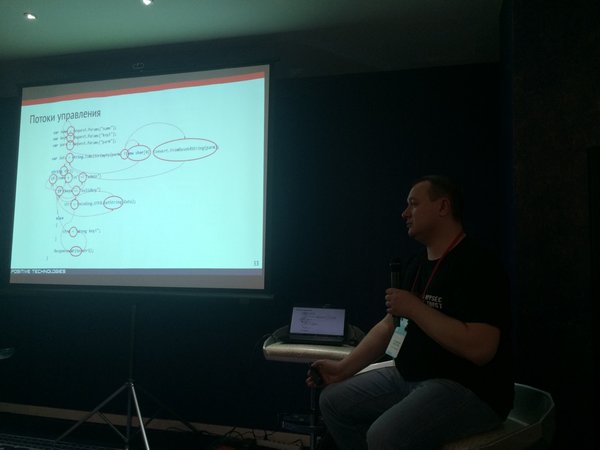

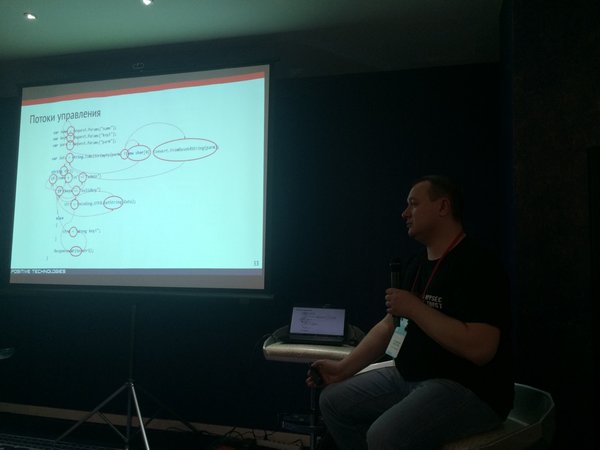

Однако же, гвоздем программы для меня стало мероприятие, проводившееся за ее рамками. Как я уже писал ранее, в ходе конференции мы планировали провести первую встречу нашей новой пользовательской юзергруппы девелоперов, интересующихся вопросами разработки защищенных приложений и предметной области application security. В ходе нее планировалось провести сокращенный вариант прошлогоднего мастер-класса для разработчиков банковских приложений. В результате — встреча состоялась, мастер-класс проведен и по полученным отзывам можно с уверенностью сказать, что юзергруппе — быть. В относительно ближайшее время, мы планируем провести еще несколько оффлайн-встреч и вебинаров, посвященных тематике группы. В том числе, и с приглашением сторонних экспертов в различных областях и направлениях, связанных с application security. На встрече разработчики аккуратно получали около 6 часов живительного хардкора о теории и всевозможных практических аспектах проектирования и разработки защищенных приложений от /me:

а поддерживать интерес аудитории мне помогал мой коллега Леша Гончаров, развлекавший народ задачками на ненормальный кодинг и раздававший печеньки особо отличившмся:

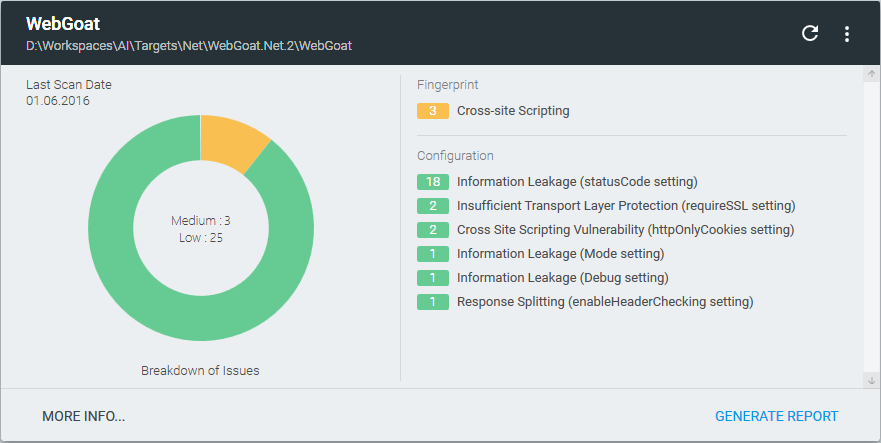

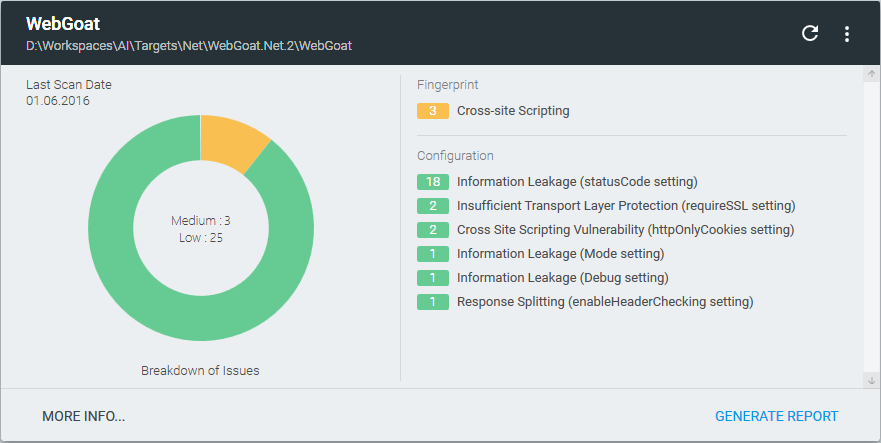

В конце встречи мы анонсировали бесплатную утилиту от команды AI с рабочим названием Approof, позволяющую провести сканирование исходного кода проекта на предмет ошибок конфигурации и использования уязвимых компонентов. Участники встречи получили ее альфа-версию, а в скором времени, она будет доступна для загрузки всем желающим.

Должен заметить, что на встрече я столкнулся с самой живой аудиторией из всех, встречавшихся мне на докладах, митапах и вебинарах. Была масса вопросов, кулуларных обсуждений, со мной пытались спорить и даже помогали вести встречу, отвечая участникам на вопросы, адресованные мне. Один из участников упрекнул нашу компанию в том, что мы даем владельцам веб-приложений слишком жесткие рекомендации по усилению content security policy, которые им, компаниям-разработчикам, потом тяжело выполнять (не зря работаем, значит). На второй день из более, чем полусотни слушателей отсеялось лишь около десятка человек, что как бы намекает. Слайды не выкладываю, т.к. они большей частью являются компиляцией ранее публиковавшихся выступлений и представляют интерес только для участников встречи, которые их и так получили по окончанию мероприятия вместе со всей раздаткой.

Но, в конечном счете, впечатления от конференции сугубо позитивные, хоть она и прошла для меня в достаточно своеобразном формате, повторять который — лично мне бы не хотелось)

Внезапно, обещание пропустить все доклады выполнилось само собой и большую часть времени я провел за кулисами, либо очищая AI от лишних фич и готовясь к своему выступлению в промежутках между прогонами тестов, либо выступая на закрытой встрече нашей новой девелоперской юзергруппы, о которой расскажу ниже. В итоге, чуть менее, чем вся конференция для меня выглядела как-то так:

Ни за какими конкурсами я не наблюдал и тем более в них не участвовал (а в окрестностях CTF-зоны вообще появлялся лишь на пару минут и только для того, чтобы урвать себе немного космической еды), с вендорскими ништяками пролетел, во всех форках afterparty не участвовал и т.п. Развиртуализировался (ненавижу это слово) с несколькими френдами / подписчиками, что для интроверта уже немеряный подвиг. Наложил кирпичей, когда мимо меня, прямо за кулисами, несколько раз прошуршал (ряженый, как выяснилось сильно позже) ОМОН в составе 4 бойцов.

Однако же, гвоздем программы для меня стало мероприятие, проводившееся за ее рамками. Как я уже писал ранее, в ходе конференции мы планировали провести первую встречу нашей новой пользовательской юзергруппы девелоперов, интересующихся вопросами разработки защищенных приложений и предметной области application security. В ходе нее планировалось провести сокращенный вариант прошлогоднего мастер-класса для разработчиков банковских приложений. В результате — встреча состоялась, мастер-класс проведен и по полученным отзывам можно с уверенностью сказать, что юзергруппе — быть. В относительно ближайшее время, мы планируем провести еще несколько оффлайн-встреч и вебинаров, посвященных тематике группы. В том числе, и с приглашением сторонних экспертов в различных областях и направлениях, связанных с application security. На встрече разработчики аккуратно получали около 6 часов живительного хардкора о теории и всевозможных практических аспектах проектирования и разработки защищенных приложений от /me:

а поддерживать интерес аудитории мне помогал мой коллега Леша Гончаров, развлекавший народ задачками на ненормальный кодинг и раздававший печеньки особо отличившмся:

В конце встречи мы анонсировали бесплатную утилиту от команды AI с рабочим названием Approof, позволяющую провести сканирование исходного кода проекта на предмет ошибок конфигурации и использования уязвимых компонентов. Участники встречи получили ее альфа-версию, а в скором времени, она будет доступна для загрузки всем желающим.

Должен заметить, что на встрече я столкнулся с самой живой аудиторией из всех, встречавшихся мне на докладах, митапах и вебинарах. Была масса вопросов, кулуларных обсуждений, со мной пытались спорить и даже помогали вести встречу, отвечая участникам на вопросы, адресованные мне. Один из участников упрекнул нашу компанию в том, что мы даем владельцам веб-приложений слишком жесткие рекомендации по усилению content security policy, которые им, компаниям-разработчикам, потом тяжело выполнять (не зря работаем, значит). На второй день из более, чем полусотни слушателей отсеялось лишь около десятка человек, что как бы намекает. Слайды не выкладываю, т.к. они большей частью являются компиляцией ранее публиковавшихся выступлений и представляют интерес только для участников встречи, которые их и так получили по окончанию мероприятия вместе со всей раздаткой.

Но, в конечном счете, впечатления от конференции сугубо позитивные, хоть она и прошла для меня в достаточно своеобразном формате, повторять который — лично мне бы не хотелось)

... << RSDN@Home 1.2.0 alpha 5 rev. 76>>

| 31.05.2016 2 комментария |

KV> ошибок конфигурации и использования уязвимых компонентов.

а можно узнать размер базы уязвимых компонентов? и какие используются источники для ее наполнения?

KV>> ошибок конфигурации и использования уязвимых компонентов.

М>а можно узнать размер базы уязвимых компонентов? и какие используются источники для ее наполнения?

Честно говоря, я не в курсе, т.к. эту базу наполняет выделенный в т.ч. под эту задачу экспертный отдел. Насколько я помню, в качестве источников используются CVE, Vulners и результаты исследований наших ребят, по мере их появления.